[네트워크 보안] Chapter 08. 네트워크 보안 기술

8.1 침입차단시스템(F/W, Firewall)

1. 방화벽 개념

-

인터넷과 같은 외부 네트워크로부터 기업의 내부 네트워크를 보호하는 보안 장치로 외부 네트워크와 내부 네트워크 사이의 유일한 연결점에 위치해 트래픽을 제어하는 시스템을 말한다

-

장점 단점 •보안 취약점을 가지고 있는 서비스의 보호

•보안의 집중

•암호를 이용한 데이터의 기밀성과 무결성 제공

•네트워크 사용에 대한 통계자료 제공

•보안 정책 구현•방화벽을 거치지 않은 연결에 대한 무방비

•내부 공격에 대한 무방비

•서비스의 제한

•단일 지점에서의 실패(Single Point of Failure)

•바이러스와 같은 악성 프로그램에 대한 무방비

2. 방화벽의 기능

- 보안 취약점을 지닌 서비스의 보호

- 방화벽은 네트워크 보안을 크게 증대시키고 원천적으로 불안전한 서비스를 필터링함으로써 인트라넷 상에 있는 호스트의 위험은 감소시킨다

- NAT(NetWork Address Translation) 기능

- 방화벽 구축 시 내부 네트워크와 외부 네트워크를 분리시킨 후 내부 네트워크에 존재하는 사용자와 공개용 서버를 위해 가상 Network IP주소를 부여한다

- 패킷 필터링, 접근 제어, 접근 감시, 사용자 인증 및 패킷 암호화, 트래픽 로그 기록 및 감시

3. 방화벽 구성방식

1. Packet Filtering

- 특정한 프로토콜이나 IP 주소, 포트 번호 등을 이용하여 접근을 통제하도록 구성된 형태이다

- 들어오는 IP 패킷에 규칙 모음을 적용하고 전달할 것은 전달하고 폐기할 것은 폐기

- 침입차단시스템은 양쪽 방향에서 들어오는 패킷 모두를 필터링

- 필터링 규칙은 네트워크 패킷에 포함된 정보에 기초

- 발신지 IP 주소(Source IP address)

- 목적지 IP 주소(Destination IP address)

- 발신지와 목적지 전송 계층 주소(Source and destination transport-level address)

- IP 프로토콜 필드(IP protocol field)

- 접근 제어

- 관리자는 방화벽에 통과시킬 접근과 그렇지 않은 접근을 명시

- 방화벽의 가장 기본적인 기능인 접근 제어는 룰셋(Rule Set)을 통해서 수행됨

- ➢ 룰셋은 방화벽을 기준으로 보호하고자 하는 네트워크의 외부와 내부에 존재하는 시스템들의 IP와 포트 단위로 이루어짐

-

번호 외부(From) 내부(To) 동작 1 IP: External

Port: AnyIP: 147.168.100.100

PORT: 80Allow 2 IP: Any

Port: AnyIP: Any

Port: AnyDeny

- 패킷 필터링 방식의 장단점

-

장점 단점 •TCP/IP 프로토콜의 인터넷 계층과 전송 계층에서 동작하므로, 기존 응용 프로그램과 연동이 쉽다

•다른 방식에 비해 처리 속도가 빠르다

•하드웨어에 의존하지 않는다

•사용자에게 투명성을 제공한다•패킷을 조작하는 공격(IP 스푸핑, 소스 라우팅 등)에는 매우 취약

•TCP/IP 프토콜의 구조적인 문제 때문에 TCP/IP 프로토콜의 패킷 헤더는 쉽게 조작이 가능하다

•바이러스가 감염된 파일 전송 시 위험한 데이터에 대한 분석이 불가능하다

•접근 통제 리스트의 개수 및 접근 통제 리스트의 순서에 따라 방화벽에 많은 부하를 줄 수 있다

•타 세대 방화벽에 비해 강력한 로깅(Logging) 및 사용자 인증 기능을 제공하지 않는다

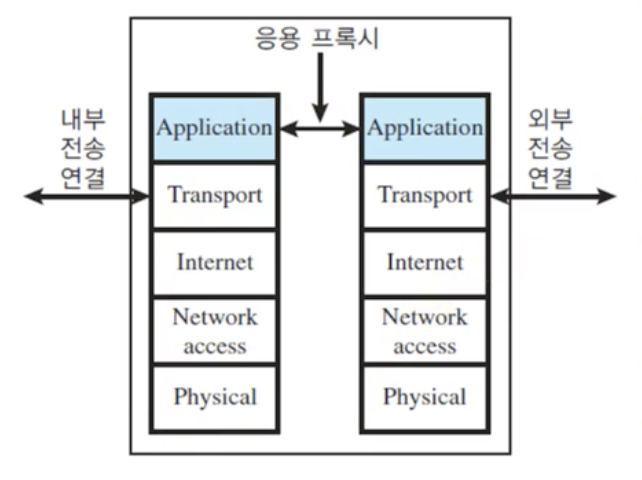

2. 응용레벨 게이트웨이(Application Level Gateway)

- 응용-레벨 게이트웨이(Application-Level Gateway)는 프록시 서버라고 한다

- 응용-레벨 트래픽의 중개자 역할을 한다

- 패킷 필터보다 더 안전

- 응용 레벨에서 들어오는 모든 트래픽을 로깅하고 감사하는 것이 용이함

- 응용 별로 프록시 서버를 구축해야 함

-

내부와 외부 2개의 연결이 요구되며 그에 따른 처리량 증가

- 응용별 프록시 서버 기능을 제공하여 패킷 필터링 방식과는 달리 외부와 내부 네트워크 간의 직접적인 패킷 교환을 허용하지 않는다

-

장점 단점 •외부 시스템과 내부 시스템은 프록시 서버를 통해서만 연결이 되며, 직접 연결은 허용되지 않기 때문에 내부 네트워크에 대한 경계선 방어 및 내부 네트워크에 대한 정보를 숨기는 것도 가능하다

•패킷 필터링 방화벽보다 높은 수준의 보안 설정이 가능하다

•강력한 로깅 및 감사 기능을 제공한다

•일회용 패스워드를 이용한 강력한 인증 기능을 제공할 수 있다•TCP/IP 프로토콜의 상위 계층인 응용 계층에서 동작하므로 네트워크에 많은 부하를 유발할 수 있다

•일부 서비스에 대해 사용자에게 투명성을 제공하기 어렵다

•하드웨어에 의존적이다

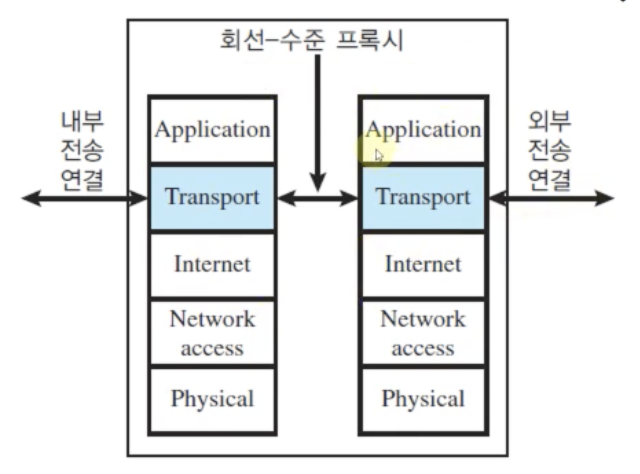

3. 회선레벨 게이트웨이(Circuit Level Gateway)

- 응용-레벨 게이트웨이의 특별한 기능이나 독립적인 시스템으로 운용

- 응용-레벨 게이트웨이에 구현할 경우 한 방향은 응용레벨 게이트웨이로, 다른 방향은 회선레벨 게이트웨이로 스크리닝 하도록 설정하여 사용

- 두 개의 TCP 연결을 설정

- 자신과 내부 호스트의 사용자 사이의 연결

- 자신과 외부 호스트 TCP 사용자 간 연결

- 장점

- 내부 호스트를 숨길 수 있다

- 응용-레벨 게이트웨이보다 비용이나 부하가 낮다

- 단점

- 컨텐트 필터링을 못한다

- 전송 기능과 관련한 소프트웨어 수정이 필요하다

- 전송계층(또는 세션계층) 수준의 프록시 서버를 이용하여 외부와 내부 네트워크 사이의 안전한 데이터 채널을 제공

4. 방화벽 구축 형태

1. Bastion Host

- 침입차단시스템 관리자가 중점 관리하는 핵심 보안 시스템으로서 응용-레벨, 또는 회선-레벨 게이트웨이를 위한 플랫폼으로 이용

- 외부에 노출되어 방어를 담당하는 보안 상의 전략 지점

- 일반 계정을 만들지 않고 해킹의 대상이 될 어떠한 조건도 두지 않는 완벽한 시스템으로 구성

- 관리자가 필수라고 생각하는 서비스만 설치(DNS, FTP, SMTP와 같은 프록시 응용 등)

- 프록시 서비스에 사용자 접근을 허용하기 전에 자체 인증을 요구

-

각 프록시는 모든 연결과 트래픽을 로깅하여 상세한 감사 정보를 유지

- Single-homed Gateway

| 장점 | 단점 |

|---|---|

| •스크리닝 라우터 방식보다 안전하다 •정보 지향적인 공격을 방어할 수 있다 •각종 기록 정보 생성 및 관리가 쉽다 |

•Bastion 호스트가 손상되면 내부 네트워크를 보호할 수 없다 •로그인 정보가 누출되면 내부 네트워크를 보호할 수 없다 |

2. Secreening Router

- 필터링 기능이 추가된 라우터

- 3계층과 4계층에서 실행되며 IP주소와 포트에 대한 접근 통제가 가능

- 네트워크 수준의 IP 데이터그램에서는 출발지 주소 및 목적지 주소에 의한 스크린 기능

- TCP/UDP 수준의 패킷에서는 포트 번호에 의한 스크린, 프로토콜별 스크린 기능

| 장점 | 단점 |

|---|---|

| •필터링 속도가 빠르고, 비용이 적게든다 •네트워크 계층에서 동작하므로 클라이언트와 서버에 변화가 없어도 된다 •하나의 스크리닝 라우터로 보호하고자 하는 네트워크 전체를 동일하게 보호할 수 있다 •네트워크 계층과 트랜스포트 계층에 입각한 트래픽만을 방어할 수 있다 |

•패킷 필터링 규칙을 구성하여 검증하기 어렵다 •패킷 내외 데이터에 대한 공격을 차단하지 못한다 •스크리닝 라우터를 통과 혹은 거절당한 패킷에 대한 기록(log)을 관리하기 힘들다 |

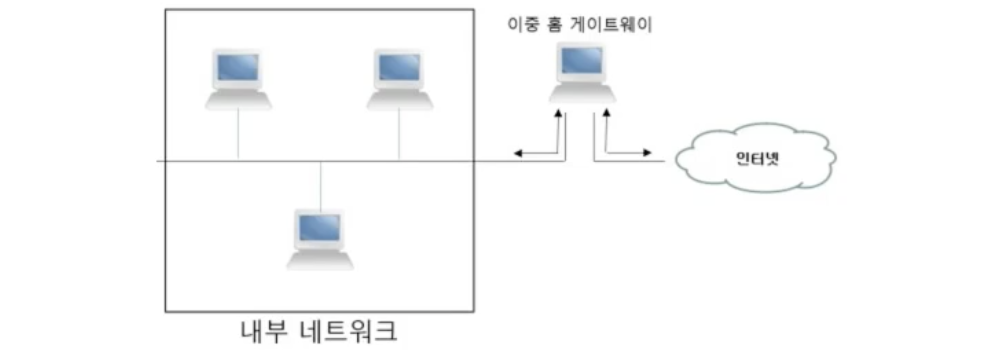

3. Dual Homed Gateway

- 두 개의 NIC를 가진 베스천 호스트를 말하며, 하나의 NIC는 외부 네트워크에 연결되고 다른 하나의 NIC는 보호하고자 하는 내부 네트워크에 연결된다

| 장점 | 단점 |

|---|---|

| •스크리닝 라우터 방식보다 안전하다 •정보 지향적인 공격을 방어할 수 있다 •각종 기록 정보를 생성 및 관리하기 쉽다 •설치 및 유지보수가 쉽다 |

•제공되는 서비스가 증가할수록 proxy 소프트웨어 가격이 상승한다 •게이트웨이가 손상되면 내부 네트워크를 보호할 수 없다 •로그인 정보가 누출되면 내부 네트워크를 보호할 수 없다 |

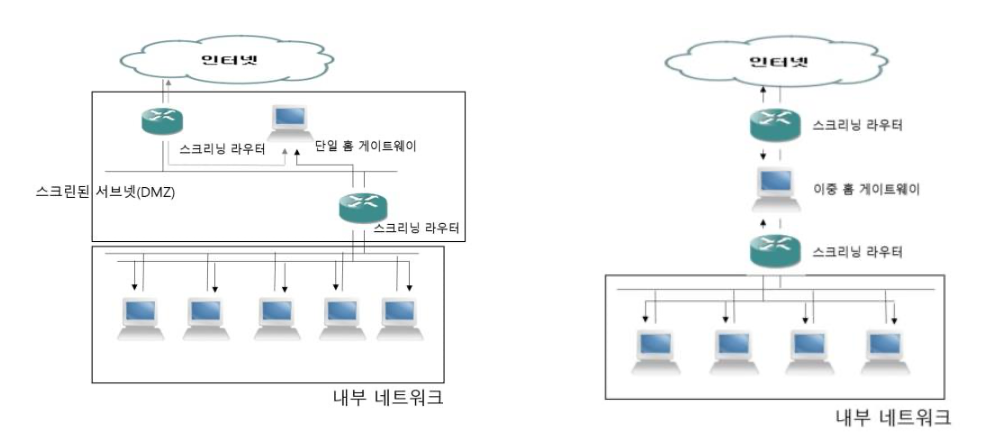

4. Screened Host Gateway

- 베스천 호스트(Bastion Host)와 스크린 라우터(Screened Router)를 혼합하여 사용한 방화벽이다

- 외부 네트워크와 내부 네트워크 사이에 스크린 라우터를 설치하고, 스크린 라우터와 내부 네트워크 사이에 베스천 호스트를 설치한다

| 장점 | 단점 |

|---|---|

| •다른 방화벽에 있는 모든 장점이 있으며 융통성도 뛰어나다 •해커들이 침입하려면 통과해야 하는 것이 많아 매우 안전하다 |

•single point of failure, Network delay가 발생할 수 있다 •일반적인 웹 서버로 사용하는 것은 부적절하다 |

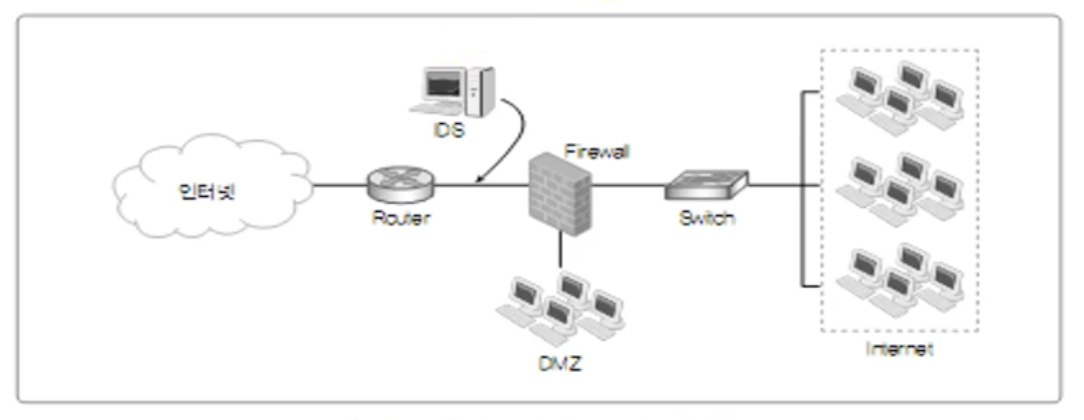

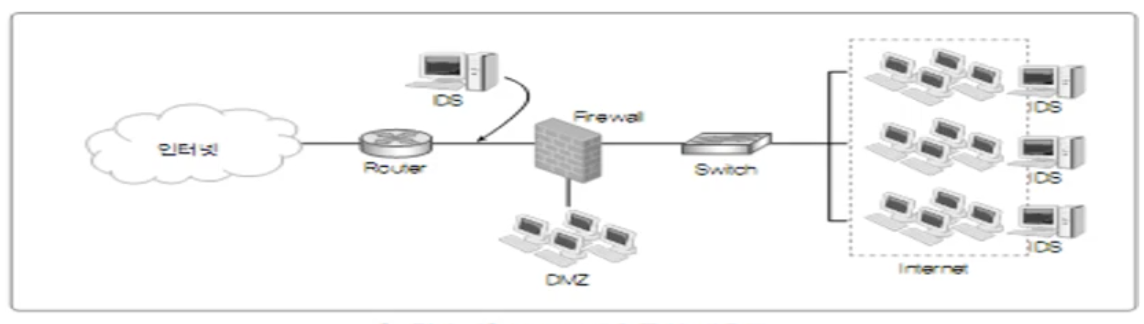

5. Screened Subnet Gateway

- 스크린 호스트 게이트웨이의 변형으로, 두 개 이상의 스크린 라우터의 조합을 이용하며 베스천 호스트는 격리된 네트워크인 스크린 서브넷(DMZ) 상에 위치하게 된다

- 비록 베스천 호스트를 통과하여 스크린 서브넷에 접근하였다 할지라도 내부의 스크린 라우터를 통과하여야 하므로 내부 네트워크는 매우 안정적이다

| 장점 | 단점 |

|---|---|

| •다른 방화벽에 있는 모든 장점이 있으며 융통성도 뛰어나다 •해커들이 침입하려면 통과해야 하는 것이 많아 매우 안전하다 |

•다른 방화벽 시스템들보다 설치하기 어렵고, 관리하기 어렵다 •방화벽 시스템 구축비용이 많다 •서비스 속도가 느리다 |

❖ DMZ 네트워크

- 내부 침입차단시스템과 외부 침입차단시스템 사이에는 DMZ(demilitarized zone) 네트워크라고 하는 영역 안에 한 개 이상의 네트워크에 연결된 장치가 존재

- 외부에서 접속할 수 있어야 하며 보호되어야 할 시스템은 주로 DMZ 네트워크에 배치

- 보통 DMZ 안에 있는 시스템은 회사의 웹사이트, 이메일 서버 또는 DNS 서버와 같이 반드시 외부로 연결할 수 있어야 함

5. 고 가용성(HA, High Availability)

- 가용성을 증대시키기 위한 물리적인 방법을 의미함

1. 일차 백업(Primary Backup) 구조

- Primary Backup 구조는 동일한 기능을 하는 두 개의 방화벽을 네트워크 상에 설치하여 장애에 대비하는 형태이다

- 백업 시스템은 Primary System의 Session 정보들을 넘겨받게 된다

| 장점 | 단점 |

|---|---|

| •구축이 비교적 용이하며 추가 장비 없이도 구성이 가능하다 •Primary System이 장애를 유발하는 경우 서비스가 중지되지 않고 서비스를 제공할 수 있다 |

•시스템 내부의 특정한 서비스만 중단되는 경우 이를 감지하지 못한다 •시스템의 과부화로 사실상의 서비스가 멈추어 있는 경우 이에 대응하지 못한다 |

2. 부하 분단(Load Sharing) 구조

- 2개 이상의 방화벽이 부하를 분담하는 구조로서 하나의 시스템에 장애가 발생하는 경우 다른 시스템을 통해 지속적인 서비스 제공이 가능

① Dynamic Routing을 이용한 방법

- 비교적 지능적인 OSPF Routing Protocol을 이용하여 지능적으로 Routing 경로를 지정하게 되는 것이다

-

장점 단점 •외부 전용선에 대한 대역폭을 비교적 균등하게 나누어서 사용하는 것이 가능하다

•별도의 장비나 추가비용 없이 손쉽게 구축이 가능하다•Router 등의 장비에 설정이 잘못되는 경우 전체 Network의 장애로 유발될 수 있다

•특정 FIREWALL의 장애 시 이와 관련이 있는 내부의 Network 전체의 장애가 발생할 수 있다

•관리자가 원하는 만큼 효과적인 Load Sharing이 구현되지 않는다

② L4 Switch, Load Balancer를 이용한 방법

- Load Sharing 기능을 가지는 전용장비를 이용하는 방법이다

-

장점 단점 •내부의 정책에 따라서 여러 가지 형태의 Load 분산 및 공유가 가능하다

•부하 분산에 따른 전체 Network의 성능이 향상된다

•Primary-Backup 시스템 구성에 따른 무정지 시스템의 구축이 가능하다•구성에 따른 추가 비용이 많이 소요된다

•L4 Switch 구성 특성상 Network 전체가 복잡해질 수 있으며 구성이 용이하지 않다

③ Service Sharing

- Service Sharing 구조는 방화벽에 집중되는 Service 요구 중에서 특별히 접속에 대한 요구가 많거나 이로 인해 부하를 유발시키는 경우 이러한 형태의 Service만을 방화벽에서 분리하는 것을 의미한다

6. 방화벽 구축시 고려사항

① 보호하고자 하는 하드웨어, 소프트웨어, 각종 중요한 정보, 시스템 사용자, 시스템 관리에 대한 도큐먼트 등을 정의하고, 방화벽 시스템 구축 시 이를 고려하여야 한다

② 보호하고자 하는 자원 및 정보들에 대한 위협이 어떤 것들이 있는지 분석한다

③ 보호하고자 하는 자원의 중요성이 어느 정도인가를 분석한다

④ 사용자 계정을 가진 사용자만이 네트워크를 사용하도록 할 것인지 비인가자라도 제한된 자원에만 사용하도록 할 것인지를 결정한다

⑤ 보호하고자 하는 네트워크에서 사용 가능한 응용 및 서비스들이 어떤 것들이 존재하는지를 분석한다

⑥ 파일이나 디렉토리 등은 액세스 제어에 의해 보호하고, 네트워크 장비 및 호스트의 보호는 방화벽 시스템 사용 등의 보호 기법을 고려한다.

⑦ 해커 등과 같은 불법 침입자가 시스템 내부에 침입했을 때 취해야 할 대응책을 마련해야 한다

⑧ 보호하고자 하는 네트워크 및 자원들에 변화가 일어났는지 정기적으로 점검하고 기록한다

7. Proxy Server

1. 개념

- 프락시 서버는 방화벽에 구동되는 응용 소프트웨어이다

- 웹 프락시의 개념으로 웹 브라우저가 프락시 서버를 명기하거나 특별한 설정 없이 (transparent caching) 프락시를 이용할 수 있다

2. 프락시 서버의 역할

① 인터넷을 사용하는 기관에서 사용자와 인터넷 사이의 중개 역할

② 방화벽의 역할을 통한 보안 통제 역할

③ 동일한 요청일 경우 전에 캐시된 페이지를 전송하는 캐시 서버 역할

④ 패킷의 입출력 로그를 기록으로 남기는 로그 서버 역할

⑤ 인터넷 주소를 관리하는 도메인 서버 역할

⑥ 외부 접속 창구 역할을 수행하면서 내부 통신량을 조절하는 밸런싱 서버 역할

8.2 침입탐지시스템(IDS, Intrusion Detection System)

1. 개요

- 침입 : 외부 침입자가 시스템의 자원을 정당한 권한 없이 불법적으로 상용하려는 시도나 내부 사용자가 자신의 권한을 오·남용하려는 시도

- IDS는 네트워크나 시스템의 미심쩍은 점을 조사 및 감시하고 필요한 조치를 취하는 시스템이다

- 컴퓨터 또는 네트워크로 들어오는 침입을 사용자의 행위 모니터링, 보안 로그 등의 감사 데이터 분석으로 탐지하는 시스템

- 네트워크를 통한 공격을 탐지하기 위한 장비

- IDS가 갖추어야 할 주요 기능

- 사용자의 시스템의 행동 분석 및 관찰

- 설정된 시스템에 대한 보안 상태 테스트

- 잘 알려진 공격 방법에 대한 패턴 기반 대응

- 패턴 기반 정상적인 행위에 대한 통계(비정상 행위 도출)

- 보안 정책에 대한 정보 제공

2. 탐지분석 방법에 의한 분류

1. 오용 탐지(Misuse Detection) 모델

- 과거의 부정행위 패턴을 기반으로 현재 알려진 패턴과 일치하는지 검사하여 부정행위를 탐지하는 것으로 시그니처(Signature)기반 탐지 혹은 지식(Knowledge)기반 탐지로 부른다

- 오판률이 낮고 효율적

- 알려진 공격 이외에는 탐지할 수 없고 대량의 데이터를 분석하는 데는 부적합

- 알려진 공격 방법만을 탐지하게 되어 새로운 공격 방법을 능동적으로 탐지하기 어렵다

2. 이상(비정상) 탐지(Anomaly Detection) 모델

- 정상적이고 평균적인 상태를 기준으로 하여 상대적으로 급격한 변화를 일으키거나 확륙이 낮은 일이 발생하면 침입탐지를 알림

- 인공지능기술을 활용

- 높은 false-positive rate

3. IDS 구성 방식에 따른 분류

1. Network-based IDS (NIDS)

- 네트워크에서 하나의 독립된 시스템으로 운영

- Host-based IDS로는 할 수 없는 네트워크 전반에 대해 감시

- 네트워크를 통과하는 패킷 정보를 분석해서 공격을 탐지하고 실시간 대응

① 상태 기반 패킷검사(Stateful Packet Inspection): 여러 패킷의 정보를 고려해서 종합적인 결정을 내리는 방법에 해당하며, 일정 기간동안 수집된 패킷들을 통해 침입을 탐지하기 위한 방법

② 무 상태 기반 패킷검사(Stateless Packet Inspection): 단일 패킷의 헤더 및 내용을 기반으로 탐지하는 방법

| 장점 | 단점 |

|---|---|

| •호스트기반 DS에서는 탐지 불가능한 침입 탐지 가능 •전체 네트워크에 대한 침입 탐지 가능 •기존 네트워크 환경에 변경 필요 없음 |

•탐지된 침입의 실제 공격 성공 여부를 알지 못함 •고부하(High-Volume) 스위치 네트워크에는 적용 어려움 •다양한 우회 가능성 존재 |

2. Host Based IDS

- 개별 호스트의 부가적으로 설치하여 운영

- OS의 감사 자료나 시스템/응용 프로그램의 로그를 이용하여 공격을 판단

- 네트워크에 대한 침입 탐지는 불가능하며 스스로가 공격 대상이 될 때만 침입 탐지

- 버퍼 오버플로우, 권한 상승 등의 공격 탐지 가능

- 반면, 모든 개별 호스트에 대한 설치나 관리가 어렵고, 플랫폼의 성능 저하를 야기할 수 있다는 단점을 가지고 있다

3. Hybrid IDS

- 네트워크 기반 IDS와 호스트 기반 IDS의 장점을 수용하여 네트워크 패킷을 비롯하여 시스템이나 응용 프로그램의 감사로그를 데이터 소스로 하여 감시를 한다

- 네트워크와 중요한 호스트에 대한 침입탐지가 동시에 가능하다는 장점이 있기는 하지만 모든 네트워크에 설치하는 데 어려움이 있으며 IDS가 설치된 플랫폼의 성능이 저하된다는 단점을 가지고 있다

4. 이상거래탐지시스템(FDS, Fraud Detection System)

1. FDS 개념

- 전자금융거래에서 사용되는 단말기 정보, 접속 정보, 거래 내용 등을 종합적으로 분석하여 의심거래를 탐지하고 이상금융거래를 차단하는 시스템을 말한다

- 보안 프로그램에서 방지하지 못하는 전자금융사기에 대한 이상거래를 탐지하여 조치를 할 수 있도록 지원하는 시스템

- 데이터의 수집 영역에 따라 Network FDS와 Host-FDS, 이상금융거래의 탐지 기법에 따라 오용탐지와 이상탐지, 탐지시점에 다라 조기경보시스템과 모니터링 시스템으로 구분을 할 수 있다

2. FDS의 구성 및 기능

① 정보수집 기능: 이상금융거래 탐지의 정확성을 크게 ‘이용자 매체환경 정보’와 ‘사고 유형 정보’의 수집 기능으로 나눔

② 분석 및 탐지 기능: 수집된 정보는 이용자 유형별, 거래 유형별 다양한 상관관계 분석 및 규칙 검사 등을 통해 이상 행위를 탐지하는 기능

③ 대응 기능: 분석된 이상 금융거래 행위에 대한 거래 차단 등의 대응 기능

④ 모니터링 및 감사 기능: FDS 전 과정에 대한 관리 및 모니터링을 수행하고, 경우에 따라 수집될 수 있는 개인정보 등에 대한 관리 방안 제공

3. 이상 금융 거래의 탐지 및 방법

가. 이용환경 기반 탐지 및 방법

-

① 사전 확보된 정보 활용 탐지: 외부 이상금융거래 탐지시스템 및 이상 금융 거래 정보 공유 시스템으로부터 전달받은 금융 거래 차단 정보를 바탕으로 이용자의 금융 거래 시도 시 수집된 금융 거래 이용 환경 정보와 비교하여 이상 금융 거래를 탐지

-

② 이용자의 과거 이용 환경 정보 활용 탐지: 금융 거래 시 수집된 이용자의 이용 환경 정보는 정상적인 금융 거래로 판별되는 경우 정상 금융 거래 이용 환경 정보로 관리되고, 이상금융거래로 판별되는 경우 이상금융거래 이용 환경 정보로 관리

나. 거래 패턴 기반 탐지 및 방법

-

① 이용자별 거래 패턴 기반 탐지: 이용자의 금융 거래 발생 시 저장된 개인별 과거 금융 거래 패턴과 비교하여 이상금융거래 여부를 판별하며, 정상적인 금융 거래로 판별이 나는 경우, 이용자의 정상적인 거래 패턴의 범위를 재설정

-

② 그룹 기반 거래 패턴 기반 탐지: 금융 거래 이용자를 유사한 형태를 보이는 그룹으로 분류하고 분류된 그룹을 바탕으로 금융 거래 발생 시 이용자가 포함된 그룹의 거래 패턴과 비교를 통해 이상금융거래 여부를 판단

-

③ 거래 사전 행위 기반 탐지: 거래 사전 행위에 의한 탐지는 전자적인 금융 거래를 하기 위해 필요한 행위 중 비정상적인 행위를 분석하여 이를 기반으로 이상금융거래르 탐지

8.3 침입방지시스템(IPS, Intrusion Prevention System)

1. 침입방지시스템(IPS)

1. 개념

- 네트워크에 유입되는 유해 트래픽이나 다양한 유형의 공격을 사전에 탐지하고 자동화된 알고리즘에 의해 탐지된 공격을 차단하는 능동형 보안 기능을 제공하는 시스템

2. 적용 영역에 따른 분류

가. 네트워크 기반 IPS(NIPS)

- 네트워크의 물리적 혹은 논리적 경계지점에 인라인(In-Line) 방식으로 설치되어 네트워크 접속 및 트래픽 분석을 통해 공격 시도와 유해 트래픽 차단 기능을 수행

나. 호스트 기반 IPS(HIPS)

- 각 호스트에 설치된 IPS 모듈이 시스템의 오남용이나 해킹 시도 및 이상 징후를 탐지/차단하는 방식

- 대규모 네트워크 환경에서는 운영 및 관리 편의성이 떨어짐

- 침입 방지 시스템의 설치

- 침입 방지 시스템은 방화벽 다음에 설치

3. 유형별 특징

가. Firewall 기반 IPS

- Firewall의 보안기능 개선, 능동형 탐지/방어 기능 추가

- Firewall의 보안성, 신뢰성 검증 완료, 강력한 접근통제 및 보안정책 구현 가능

- 대용량 트래픽 환경에서 제한된 성능 패킷 기반 탐지/방어 기능 제공

나. IDS 기반 IPS

- IDS의 보안기능 개선, 능동형 탐지/방어 기능 추가

- IDS의 보안성, 신뢰성 검증 완료, 다양한 탐지 기법 및 시그니처 DB보유, IDS 솔류션의 축적된 노하우 보유

- 대용량 트래픽 환경에서 제한된 성능, 알려지지 않은 공격에 다소 취약함

다. Switch 기반 IPS

- 4계층, 7계층 스위치에 능동형 탐지/방어 기능 추가

- 높은 포트 밀도 및 회선 속도 제공 기능, 네트워크 환경과의 통합성 뛰어남, 다양한 기능 동시 수행 기능(Switch + IDS/IPS + AV, QoS 등)

- 제공 시그니쳐의 제한, 세션 기반 지능적 변조 공격 및 알려지지 않은 공격에 다소 취약함

4. IPS 요소 기술

- IPS의 핵심기술로 가장 중요시되는 것은 제로 데이 어택(Zero-day Attack)의 위협에 대한 능동적 대응 기법과 알려지지 않은 공격(Unknown Attack) 및 이상 트래픽 (Anomaly Traffic)을 효율적으로 탐지하고 방어할 수 있는 정확한 분석기능이다

2. 무선 침입방지시스템(Wireless IPS)

- 무선 침입방지시스템(WIPS)은 인가되지 않은 무선단말기의 접속을 차단하고 보안에 취약한 AP(무선공유기)를 탐지하는 기술이다

- 무선랜 활동 기록 저장

- 실시간 자동 탐지 및 방어

- 무선랜 상의 모든 위협 통합 관제 등

8.4 가상사설망(VPN, Virtual Private Network)

1. VPN 개요 및 구성 요소

- VPN은 Internet과 같은 안전하지 않은 네트워크를 이용하여 사설망을 구성하는 기술로 기존의 전용선을 이용하는 방식에 비해 훨씬 저렴한 비용으로 안전한 망을 구성할 수 있다

-

안전하지 않은 네트워크인 인터넷을 통한 안전한 연결을 위해 하위 프로토콜 계층에서 암호화 인증을 사용

- VPN 사용 예

- 해외 여행을 가서도 국내 온라인 게임을 하거나,

- 회사 밖에서 회사의 인트라넷에 보안된 상태로 접근할 수 있음

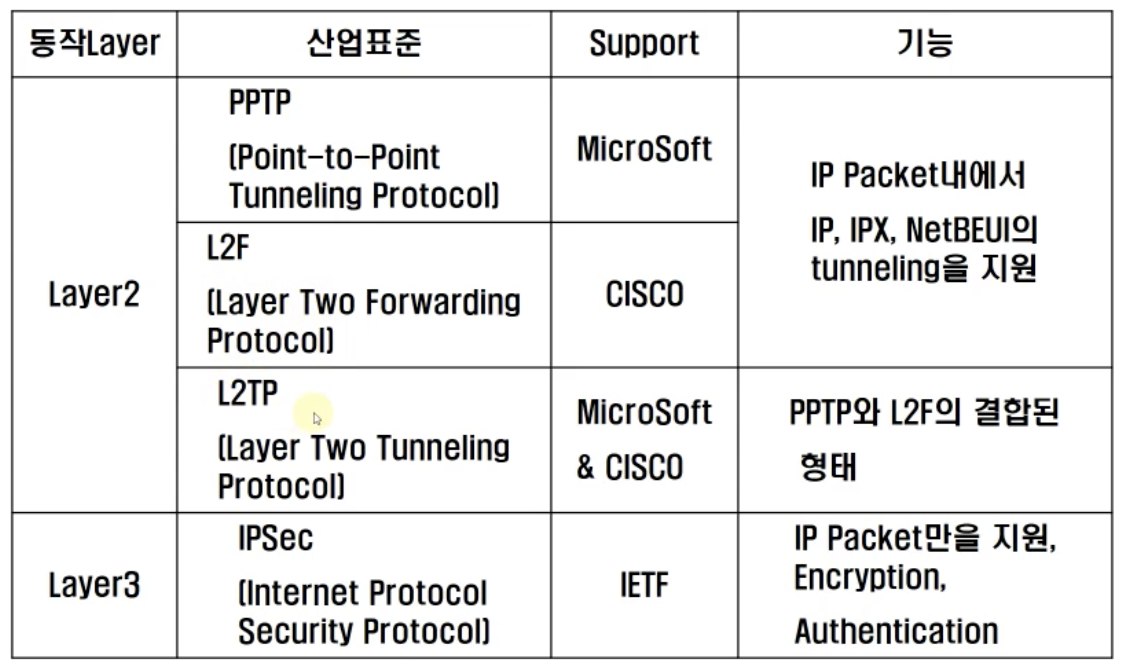

2. Tunneling Protocol

- 터널링은 인터넷에서 전용선과 같은 보안 효과를 준다

- 서버와 클라이언트는 인터넷을 통해 가상의 연결(터널)을 생성하여 서로 데이터를 교환한다

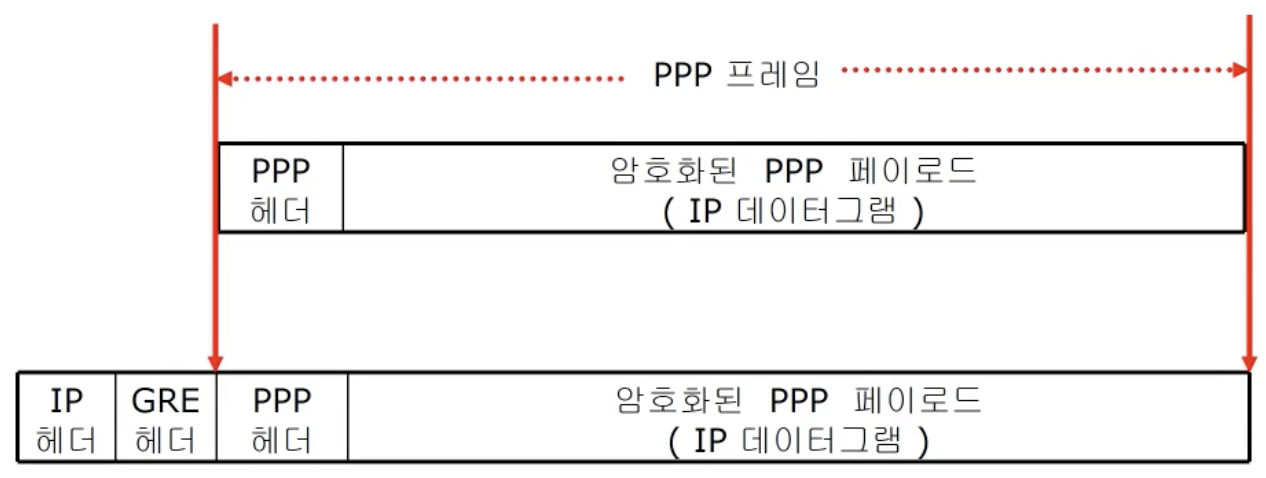

- 터널링 과정

- 클라이언트는 데이터를 인터넷에서 전달 가능한 패킷의 형태로 캡슐화

- 인터넷을 통한 데이터 송신

- 서버는 수신한 패킷을 역캡슐화 한 후 데이터를 내부 네트워크로 전달

- 계층별 터널링 프로토콜

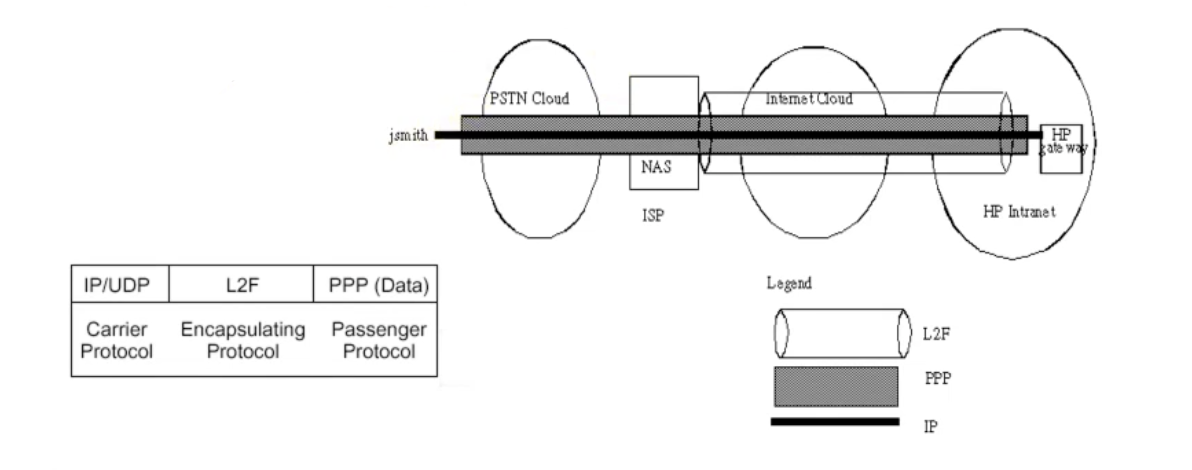

1. L2F(Layer 2 Forwarding)

- Cisco사에서 제안한 프로토콜

- 접속 트래픽을 PPP로 프레임화

- Home Site에서 주소가 할당되고, 사용자 인증은 Home Site의 게이트웨이에서 이루어지며 access server는 단지 주어진 도메인과 사용자 ID가 VPN 사용자인지 여부만을 검증한다

- 암호화 기능이 약함

2. PPTP(Point to Point Tunneling Protocol)

- Microsoft사에서 제안한 프로토콜로 이동 중인 사용자가 기업의 Home Server에 다이얼업 접속하고자 할 때 사용하는 방식이다

3. L2TP(Layer2 Tunneling Protocol)

- CISCO, Notel, MS 등에서 지원, IETF 산업표준

- PPTP와 L2F을 통합하여 제안되었다

- 자체적으로 기밀성 및 무결성을 제공하지 않아서 다른 기밀성 및 무결성을 제공하는 프로토콜과 함꼐 사용 필요

- PPTP는 IP 기반 인터네트워크가 반드시 필요한 반면에 L2TP는 패킷 중심의 네트워크이면 어디서나 사용 가능

4. IPSec(IP Security) VPN

- IPSec은 IP 망에서 안전하게 정보를 전송하는 표준화된 3계층 프로토콜이다

5. SSL(Secure Sockets Layer) VPN

- 일반 사용자가 쉽게 사용할 수 있는 프로토콜이다

- IPSec VPN과 SSL VPN 비교

-

구분 IPSec VPN SSL VPN 접근 제어 어플리케이션 차원의 정교한 접근제어 미흡 어플리케이션 차원의 정교한 접근제어 가능 적용 계층 TCP/IP의 3계층 TCP/IP의 5계층 지원성 별도의 소프트웨어 설치 필요 웹 브라우저 자체 지원 암호화 DES/3DES/AES/RC4, MD5,SHA-1(패킷단위) DES/3DES/AES/RC4, MD5/SHA-1(메시지단위) 적합성 Site to Site Site to Remote 장점 •단대단 보안 가능

•중단 부하 없음·접속과 관리의 편리성

•Client Server 모드 인증 가능

8.5 라우터(Router) 보안

1. 라우터 자체 보안 설정

1. 기본 접근통제

-

라우터에 탑재되어 있는 기본적인 기능을 이용하여 라우터의 보안성을 높일 수 있음

-

가. 암호설정을 통한 접근통제

Router(config)#username XXXX password XXXX

Router(config)#line vty 0 4

Router(config-line)#login local

Router(config-line)#^Z -

나. IP 주소 필터링

Router(config)#access-list 10 permit 219.252.42.150

Router(config)#access-list 10 deny any

Router(config)#line vty 0 4

Router(config-line)#access-class 10 in

Router(config-line)#^Z -

다. 사용자별 권한 수준 지정

Router(config)#username XXXX privilege 권한레벨 password XXXX

2. 불필요한 프로토콜과 서비스 제거

Router(config)# no service udp-small-servers

Router(config)# no service pad

Router(config)# no service finger

- ICMP redirect 차단

- ICMP 프로토콜을 ACL로 차단

- TCP/UDP small services 차단

2. 라우터 Filtering

1. Ingress 필터링 설정

- Ingress 필터링은 standard 또는 extended access-list를 활용하여 라우터 내부로, 즉, 내부 네트워크로 유입되는 패킷의 소스 ID나 목적지 포트 등을 체크하여 허용하거나 거부하도록 필터링하는 것을 뜻한다

Router#configure terminal

Router(config)#access-list 102 deny in 127.0.0.1.0.255.255.255 any

2. egress 필터링 설정

- gress filtering이란 내부에서 라우터 외부로 나가는 패킷의 소스 IP를 체크하여 필터링하는 것이다

3. null routing을 활용한 필터링

- blackhole 필터링

- 시스템이나 네트워크를 모니터링 하던 중 특정 ip 또는 특정 대역에서 비정상적인 시도가 감지되었을 경우 해당 ip를 차단하기 위해 사용

- 특정한 ip 또는 ip 대역에 대해서 Null이라는 가상의 쓰레기 인터페이스로 보내도록 함으로써 패킷의 통신이 되지 않도록 하는 것

interface Null0

no IP unreachables

IP route <차단하고자 하는 목적지 IP 또는 대역> <netmask> Null0

4. Unicast RPF를 이용한 필터링

- Unicast RPF의 원리는 인터페이스를 통해 들어오는 패킷의 소스 IP에 대해 라우팅 테이블을 확인하여 들어온 인터페이스로 다시 나가는지 확인하는 것이다

- 수신 패킷의 소스 IP를 목적지로 하여 라우팅 된다면 정상 패킷으로 간주하고 다르다면 스푸핑 된 패킷으로 간주하여 필터링 함

3. Source Route

- 패킷을 수신 IP 주소에 전송할 때 경로를 지정해서 패킷을 전송하는 방법으로 IP 패킷에 경유하는 경로 정보를 설정해 두고 그 경로 상에 있는 라우터가 정보에 따라 수신측에 패킷을 보내는 방법이다

- Loose Source and Record Route : 송신측에서 패킷이 통과하는 라우터를 지정한다. Strict Source 라우팅과 달리 지정된 라우터까지는 임의의 수의 라우터를 경유할 수 있다

- Strict Source and Record Route : 송신측에서 패킷이 통과하는 경로를 정확하게 지정한다

Router(config)#no IP source-routeRouter(config)#^Z

4. 라우팅 프로토콜 보안

1. Static routing

- 가장 안전한 라우팅 방법으로 라우팅 프로토콜을 사용하지 않기에 공격자가 임의로 라우팅 정보를 변경하거나 조작할 수 없다

2 Dynamic routing

- RIPv2 : 인증 기능을 적용

- EIGRP : 인증 기능을 적용하는 방법은 RIPv2와 유사

- OSPF : 각각의 인터페이스에 IP ospf message-digest-key 명령을 사용하여 key를 정의, area 번호 authentication-digest 명령을 사용하여 OSPF 프로토콜 사용 시에 인증을 하도록 설정

- BGP : 인증 설정은 neighbor 명령을 사용하여 password 키워들르 명령에 추가함으로써 단순하게 설정이 가능

5. 라우터 보안 설정

1. Reflexive Access-list

- Reflexive access list는 상위 계층 세션 정보를 기반으로 IP 패킷을 필터링하는 것으로 내부 네트워크로부터 시작된 세션에 속하는 IP 트래픽을 허용하고, 외부 네트워크로부터 시작된 세션에 속하는 IP 트래픽을 거부할 수 있다

- IP 상위 계층 세션이 내부 네트워크로부터 시작되어 외부 네트워크로 전송되는 경우, 새로운 임시 항목이 ACL 항목에 생성되어 외부 네트워크로부터 되돌아오는 트래픽을 허용한다. 되돌아오는 트래픽 중에 세션에 속하는 트래픽만을 허용하고 다른 트래픽들은 거부된다

- 스푸핑과 여러 종류의 DoS 공격에 대응할 수 있다

2. 웜 형태 공격 차단

- 코드레드 웜은 IIS 취약점을 이용한 공격으로써 IIS 버그 보안 패치를 통하여 방어할 수 있지만 웜의 HTTP GET requests가 웹 서버로 계속적으로 들어오게 되어 네트워크의 부하에 많은 영향을 미칠 수 도 있다

- 시스코 라우터에서 제공하는 ACL 기능 등을 이용하여 차단 가능

3. CAR(Committed Access Rate)를 이용한 보안 설정

- 시스코 라우터의 기능으로 레이트 필터링(rate filtering)이라고도 하며, 일정 시간 동안 정의한 트래픽 양을 초과해 라우터로 유입되는 패킷을 제한함으로써 부가적으로 필요한 대역폭을 어느 수준 이상으로 확보할 수 있다

- 라우터의 인터페이스에 rate-limit 명령어를 이용하여 UDP, ICMP, SYN 패킷량을 제어할 수 있다

8.6 인증 시스템

1. 생체인식 시스템

1. 개요

- 생체 정보를 이용하여 개인을 식별하는 시스템

- 신체적 특징 이용 : 지문, 홍채, 얼굴 망막, 손모양, 손 표피 가까이의 정맥의 모양, DNA 등

- 행동 특징 이용 : 서명, 음성, 걸음걸이

-

분야 세부내용 전자 금융 인터넷을 이용한 금융거래. 전자상거래에서의 개인 인증 의료정보 원격 진료 자동차 생체인식 자동차 열쇠 모바일/정보기기 네트워크 로그인. 스파트폰 보안 체계. 디지털 사진 관리. 음성인식 개인 비서 검역 안면인식을 통한 신종플루 감염자 식별 공문서 발급기 무인 민원 발급기 출입통제 시스템 기업의 근태관리. 전자여권을 통한 출입국 관리. 디지털 도어락 전자 투표 전자투표 시스템 시험 시스템 수험표 본인 확인 복사기 생체인식 복사기

2. 생체인식 시스템 성능 평가 지표

- FAR(False acceptance rate) : 오인식률. 본인의 것이 아닌 생체정보를 본인의 것으로 잘못 판단할 확률

- FRR(False Rejection Rate) : 오거부율. 본인의 생체정보를 본인이 아닌 것으로 잘못 판단할 확률

- ROC(Receiver Operation Characteristic) 곡선 : 오인식률과 오거부율 간의 trade-off를 시각적으로 나타낸 그래프

- EER(Equal Error Rate) : 동일 오류율. 오인식률과 오거부율이 같아지는 비율. 낮은 EER을 갖는 장치가 더 정확함

- FTE(Failure To Enroll rate) : 사용자가 시스템에 생체정보를 등록하려는 시도가 실패하는 비율

- FTC(Failure To Capture rate) : 시스템이 생체정보를 감지하지 못하는 비율

- 주형용량 : 시스템에 저장 가능한 데이터의 수 등이 있다

2. SSO(Single Sign On)

- 하나의 ID/PASSWD, 또는 한 번의 인증으로 네트워크 내 여러 독립된 컴퓨터 시스템에 접근 가능하게 하는 인증 방식으로 모든 인증을 하나의 시스템에서 수행. 하나의 시스템에서 인증에 성공하면 다른 시스템에 대한 접근 권한도 모두 얻는다

- 여러 개의 시스템들을 운영하는 기관이나 조직에서 통합 관리할 필요성이 생김에 따라 개발된 방식이다

- Kerberos 인증시스템이 대표적

- 중요 정보에 접근 시 지속적인 인증이 요구됨

3. 일회용 비밀번호(OTP, One-Time Password)

1. 개요

- OTP 이외의 사용자 인증 수단은 한 번 인증 값이 유출되고 나면 인증 값을 바꾸기 전에는 해킹을 당하기 쉽다는 문제점을 가지고 있다

- 한 번 생성되면 그 인증 값이 임시적으로 한 번에 한해서만 유효한 OTP 방식을 도입하게 되었다

2. 생성 및 인증 방식

-

①S/KEY 방식

- 클라이언트에서 정한 임의의 seed에 대한 n번째 해시 체인 값 ⨍(n)(s)과 (n-1) 값을 서버에 저장한다

- 클라이언트는 첫 번째 로그인 시 ⨍(n-1)(s)를 서버로 전송한다

- 서버는 ⨍(⨍(n-1)(s)) == ⨍(n)(s)인지 확인한다. 일치되면 인증 성공. 서버는 저장되어 있던 ⨍(n)(s)를 ⨍(n-1)(s)로 대체하여 저장한다

- 다음 로그인 시 클라이언트는 ⨍(n-2)(s)를 전송한다

-

②시간 동기화 방식

- OTP를 생성하기 위해 사용하는 입력 값으로 시각을 사용하는 방식이다. 클라이언트는 현재 시각을 입력 값으로 OTP를 생성해 서버로 전송하고, 서버 역시 같은 방식으로 OTP를 생성하여 클라이언트가 전송한 값의 유효성을 검사한다

-

③챌린지·응답 방식

- 서버에서 난수 생성 등을 통해 임의의 수를 생성하고 클라이언트에 그 값을 전송하면, 클라이언트가 그 값으로 OTP를 생성해 응답한 값으로 인증하는 방식이다

-

④이벤트 동기화 방식

- 서버와 클라이언트가 카운트 값을 동일하게 증가시켜가며, 해당 카운트 값을 입력 값으로 OTP를 생성해 인증하는 방식이다

3. 전달 방식

①OTP 토큰

- OTP 토큰이라 불리는 별도의 하드웨어를 클라이언트로 사용하는 방식이다. 기기 자체에서 해킹이 이루어지기는 힘들지만 토큰을 구입해야 하므로 추가 비용이 필요하며 휴대하기에 불편하다는 단점이 있다

②스마트폰 앱

- 별도의 하드웨어 장비를 필요로 하지 않아서 추가 비용 없이도 OTP 서비스를 이용할 수 있는 방식이다

③SMS

- SMS로 OTP를 전달하는 방식이다

8.7 보안 프로토콜

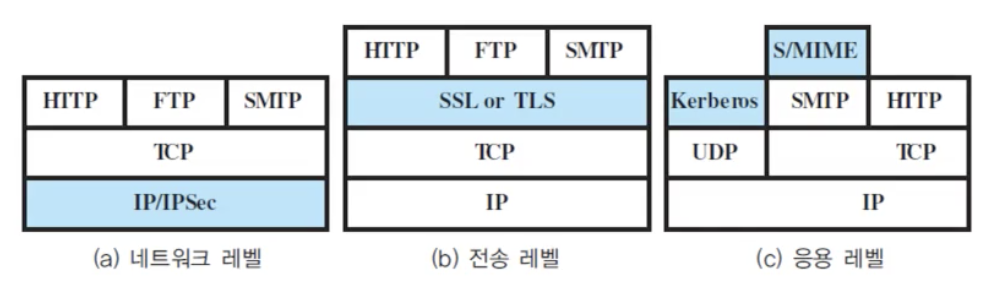

1. 암호화 통신

- TCP/IP 모델 계층별 프로토콜과 각 계층에서 동작하는 보안 프로토콜

2. 데이터 링크 계층의 보안 프로토콜

(내용 없음)

3. 네트워크 계층의 보안 프로토콜

1. IPSec (IP Security)

-

①AH(Authentication Header)

- AH는 데이터가 전송 도중에 변조되었는지를 확인할 수 있도록 데이터의 무결성에 대해 검사한다

-

②ESP(Encapsulating Security Payload)

- ESP는 메시지의 암호화를 제공한다. ESP에서 사용하는 암호화 알고리즘으로는 DES-CBC, 3DES, RC5, IDEA, 3IDEA, CAST, blowfish가 있다

-

③IKE(Internet Key Exchange)

- IKE는 ISAKMP(Internet Security Association and Key Management Protocol), SKEME, Oakley 알고리즘의 조합으로, 두 컴퓨터 간의 보안 연결(SA, Security Association)을 설정한다

4. 전송 계층의 보안 프로토콜

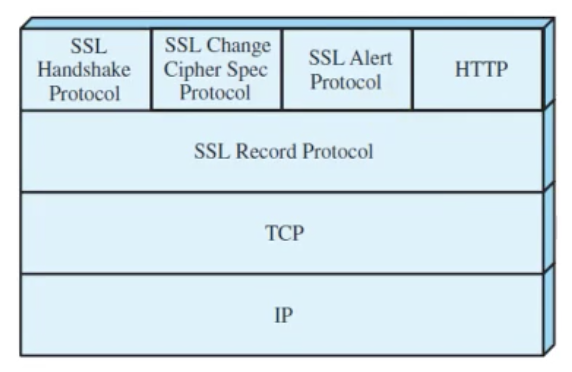

1. SSL(Secure Socket Layer)

- TCP/IP 계층과 어플리케이션 계층(HTTP, Telent, FTP 등) 사이에 위치하여 송수신하는 두 컴퓨터 사이 종단간 보안 서비스 메커니즘

- TLS(Transport Layer Security)로 표준화되었으며 기본적으로 인증(Authentication), 암호화(Encryption), 무결성(Integrity)을 보장

- 클라이언트 인증 : 아이디와 패스워드를 이용하여 등록된 사용자인지를 검증. 클라이언트의 인증서 확인

- 서버 인증 : 클라이언트가 공개키 암호 기술을 이용하여 자신이 신뢰할 만한 서버에 접속을 시도하고 있는지 확인하는 것 서버의 인증서 확인

- 암호화된 통신 : 40bit/128bit 암호화 세션을 형성하여 거래 내용의 위변조 여부를 확인하고 중요 정보가 제3자에 유출되는 것을 방지

-

2계층의 프로토콜로 구성

- SSL Handshake 프로토콜

- 서버/클라이언트 상호 인증

- 암호 알고리즘, MAC 알고리즘, 암호키 협상

-

메시지 유형 매개변수 hello_request 없음(null) client_hello 버전(version), 랜덤(random), 세션id(session id), 암호도구(cipher suite), 압축방법(compression method) server_hello 버전(version), 랜덤(random), 세션id(session id), 암호도구(cipher suite), 압축방법(compression method) certificate_request 유형(type), 기관(authorities) server_done 없음(null) certificate_verify 서명(signature) client_key_exchange 매개변수(parameters), 서명(signature) finished 해시값(hash value)

-

SSL Change Cipher Spec 프로토콜 : 가장 간단한 프로토콜로 Handshake 프로토콜에 의해 협상된 압축, MAC, 암호화 방식 등이 이후부터 적용됨을 상대방에게 알려준다

- SSL Alert 프로토콜

- 상대방에 SSL 관련 경고 전송

- 경고 메시지 예

- unexpected_message : 적합하지 않은 메시지 수신

- bad_record_mac : 부정확한 MAC 수신

- decompressed_failure : 압축풀기 함수에 적합하지 않은 입력

- handshake_failure : 보안 매개변수의 집합을 송신자가 협상할 수 없음

- illegal_parameter : 핸드셰이크 메시지 안의 한 필드가 범위 밖에 있거나 다른 필드와 모순

- SSL 레코드 프로토콜의 동작

- 단편화(fragmentation) : 214바이트 이하 크기로

- 압축(compression) : 1024바이트 이하로

- 메시지 인증 코드(message authentication code) 계산

- 대칭 암호로 암호화(encrypted)

- 헤더 붙이기(header attachment)

5. 응용 계층의 보안 프로토콜

1. SSH(Secure Shell)

- 원격 시스템으로의 암호화된 안전한 접속을 지원하는 응용계층 프로토콜

- 클라이언트와 서버간 안전한 터널을 제공하여 파일 전송(sftp) 및 파일 복사 프로그램(scp)을 구현하는데 이용할 수 있다

2. MIME(Multipurpose Internet Mail Extensions)

- 아스키 데이터만을 처리할 수 있는 원래의 인터넷 전자우편 프로토콜이다

- SMTP를 확장하여 오디오, 비디오, 이미지, 응용 프로그램, 기타 여러 가지 종류의 데이터 파일들을 주고받을 수 있도록 기능이 확장된 프로토콜이다

3. PGP(Pretty Good Privacy)

- 전자메일과 파일 저장 응용에 필요한 기밀성과 인증을 제공한다

- 플랫폼에 무관하게 무료로 사용 가능하다

- 공개적 검증을 거친 알고리즘을 기반으로 하고 있어 매우 안전하다

- 5가지 서비스 제공 : 인증, 기밀성, 압축, 전자메일 호환성, 단편화

-

기능 사용되는 알고리즘 설명 디지털 서명 •DSS/SHA

•RSA/SHASHA-1을 이용해서 메시지의 해시코드를 생성한다. 이 메시지 다이제스트는 송신자의 개인키로 DSS나 RSA를 이용해서 암호화한다. 그리고 메시지에 첨부한다 메시지 암호화 •CAST

•IDEA

•Diffie-Hellman을 사용하는 세-키 삼중 DES

•RSA송신자가 생성한 일회용 세션키로 CAST-128이나 IDEA 또는 3DES를 이용해서 메시지를 암호화한다. 수신자의 공개키로 Diffie-Hellman이나 RSA를 이용해서 세션키를 암호화하고 메시지에 첨부한다 압축 ZIP 저장하거나 전송하기 위해 ZIP을 이용해서 메시지를 압축한다 전자메일 호환성 기수-64 변환

(Radix-64 conversion)전자메일 응용에 대한 투명성을 제공하기 위해서 암호화된 메시지를 기수-64 변환을 이용해서 ASCII 문자열로 변환할 수 있다

4. S/MIME(Secure/MIME)

- PGP와 매우 유사하며, 메시지를 암호화하고 서명하는 기능을 제공한다

- MIME 객체를 전송할 수 있는 모든 프로토콜(HTTP 등)에서 이용할 수 있다

- 주요 기능

- 봉함된 데이터(Enveloped data) : MIME 메시지에 대한 기밀성 제공

- 세션키로 암호화된 메시지 내용과 공개키로 암호화된 세션키로 구성

- 서명된 데이터(Signed data) : MIME 메시지에 대한 무결성, 송신부인방지 제공

- 메시지 다이제스트를 송신자의 개인키로 암호화하여 서명을 생성하고 서명과 메시지를 base64를 사용하여 부호화

- S/MIME 기능을 갖는 수신자만 서명된 메시지를 볼 수 있음

- 명문-서명 데이터(Clear-signed data) :

- 서명된 데이터와 마찬가지로 전자서명을 생성하고 서명만 base64로 부호화

- 서명되고 봉함된 데이터(Signed and enveloped data) : MIME 메시지에 대한 기밀성, 무결성, 송신부인 방지 제공

- 암호화된 MIME 메시지에 송신자의 개인키를 이용하여 서명한 데이터

- 봉함된 데이터(Enveloped data) : MIME 메시지에 대한 기밀성 제공

-

기능 요구사항 디지털 서명을 하기 위해 사용되는 메시지를 생성한다 •반드시 SHA-1을 지원해야 한다(MUST)

•수진자는 역호환성(backword compatibility)을 위해 MD5를 지원해야 한다(SHOULD)디지털 서명을 위해서는 메시지 다이제스트를 암호화한다 •송수신 에이전트는 DSS를 지원해야 한다(MUST)

•송신 에이전트는 RSA 암호화를 지원해야 한다(SHOULD)

•수신 에이전트는 키 길이가 512비트에서 1024비트에 달하는 RSA 서명에 대한 검증을 지원해야 한다(SHOULD)메시지와 함께 보내기 위해 세션키를 암호화한다 •송신 에이전트와 수신 에이전트는 반드시 Diffie-Hellman을 지원해야 한다(SHOULD)

•송신 에이전트는 키 길이가 512비트에서 1024비트에 달하는 RSA 암호화를 지원해야 한다(MUST)일회용 세션키로 전송할 메시지를 암호화한다 •송신 에이전트와 수신 에이전트는 3DES를 사용하는 암호화를 지원해야 한다(MUST)

•송신 에이전트는 AES 암호화를 지원해야 한다(SHOULD)

•송신 에이전트는 RC2/40 암호화를 지원해야 한다(SHOULD)메시지 인증 코드를 생성한다 •수신 에이전트는 HMAC와 SHA-1을 지원해야 한다(MUST)

•수신 에이전트는 HMAC와 SHA-1을 지원해야 한다(SHOULD)

5. PEM(Privacy Enhanced Mail)

- IETF에서 만든 암호화 기법이며, 인터넷 표준안이다. 전자우편 사용할 때 전송하기 전에 자동으로 암호화하여 전송 도중 유출되어도 편지의 내용을 알 수 없게 한다

6. HTTPS

- HTTPS(SSL을 이용하는 HTTP)

- HTTP와 SSL을 결합

- 웹브라우저와 웹서버 간의 안전통신 구현

- 모든 웹브라우저에 내장

- HTTPS 통신을 지원하는 웹 서버에 따라 달리 사용

- 예: 검색엔진은 HTTPS를 지원하지 않음

- URL주소가 https://로 시작

- HTTPS는 443번 포트로 SSL을 호출

- HTTPS에서의 암호화 요소 : 요청 문서의 URL, 문서 내용, 폼 데이터, 쿠키, HTTP 헤더 등

6. 메일 보안

1. 메일 서비스 공격 유형

- 가. Active Contents Attack

- 메일 열람시 HTML 기능이 있는 이메일 클라이언트나 웹 브라우저를 사용하는 이용자를 대상으로 하는 공격기법이다

- 클라이언트의 스크립팅 기능을 이용해 클라이언트 컴퓨터에서 정보를 유출하거나 악성 프로그램을 실행시킬 수 있다

- 대응 방법

- E-mail 클라이언트의 스크립팅 기능을 사용하지 않도록 설정한다

- 메일 서버에서 메일이 저장될 때 이러한 스크립트 태그를 다른 이름으로 바꾸어 저장한다

- 나. Buffer Overflow Attack

- 공격자가 조작된 이메일을 보내 피해자의 컴퓨터에서 임의의 명령을 실행하거나 트로이목마(Trojan Horse)와 같은 악성 프로그램을 심을 수 있도록 한다

- 다. Trojan Horse Attack

- 일반 사용자가 트로이목마 프로그램을 실행시켜 해당 시스템에 접근할 수 있는 백도어를 만들게 하거나 또는 시스템에 피해를 주게 한다

- 라. Sendmail 취약점 공격

- Sendmail은 주로 리눅스 및 유닉스 시스템에서 메일서버를 운영할 때 기본적으로 사용되는 프로그램이며, 사용자가 필요에 의해 다운받았을 경우 윈도우 시스템에서 운영되기도 한다

- 과거 Sendmail의 버퍼오버플로우 등의 취약점을 이용한 공격이 많이 발생했으나 최신 보안 패치를 통해 제거할 수 있다

2. 전자메일에서 필요로 하는 보안 기능

①기밀성 : 해당자가 아닌 사용자들은 내용을 볼 수 없게 하는 기능이다

②메시지 인증 : 전송 도중에 내용이 불법적으로 변경되었는가를 확인해 주는 기능이다

③사용자 인증 : 메일을 실제로 보낸 사람이 송신자라고 주장한 사람과 일치하는가를 확인해 주는 기능이다

④송신 부인방지 : 송신자가 메일을 송신하고서 송신하지 않았다고 주장하는 경우 이를 확인해 주는 기능이다

⑤수신 부인방지 : 메일을 수신하고서 나중에 받지 않았다고 주장하지 못하게 해주는 기능이다

⑥Message replay prevention : 중간에서 지나가는 메일을 잡아 놨다가 다시 보내는 공격 방법을 방지해 주는 기능이다

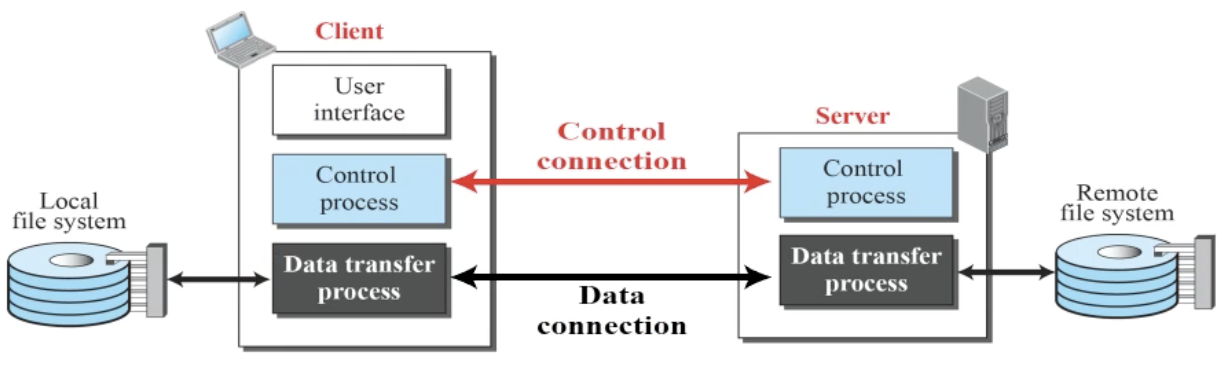

3. FTP 공격 유형

-

가. FTP Bounce Attack

- 미인가된 목적으로 임의의 시스템으로 연결을 성정하게 하는 공격으로서 FTP의 PORT 명령이 아닌 데이터 연결을 위한 임의의 목적지 시스템과 포트를 지정 가능한 취약점을 이용한다

- 즉, 원래 FTP 클라이언트의 데이터 연결이 다른 시스템으로의 연결이 가능하다

- 공격 시나리오 : 패킷 필터링 라우터 우회

- 방화벽 뒤에 외부에서 접근 가능한 익명 FTP 서버 가정

- 공격자는 포트 스캐닝을 통해 방화벽에 의해 차단된 내부 웹서버가 포트 8080에서 실행 중임을 확인

- 공격자는 익명 FTP 서버에 접속 후 PORT 명령에 내부 웹서버를 지정하여 데이터 연결을 설정할 수 있음

-

대응책 : FTP 서버가 FTP 클라이언트 이외의 호스트와의 연결을 허용하지 않도록 설정

-

FTP 추가 내용

- 원격 호스트로(부터)의 파일 전달

- 전송 계층 프로토콜로 TCP 사용

- 2개의 연결

- 제어연결용 포트 21번, 데이터 연결용 포트 20번 사용

- 제어연결용 포트 21번, 데이터 연결용 포트 20번 사용

-

나. 익명(Anonymous) FTP Attack

- 익명 FTP 설치에 있어서의 파일과 디렉토리 권한 설정이 매우 중요하다

- 익명 FTP 설정 파일의 잘못을 이용한 파일 유출 공격 기법이다

- TFTP 공격은 TFTP의 취약점을 이용한 비밀 파일의 불법복제를 일컫는다

- 이를 방지하기 위해서는 시스템에서 TFTP를 제거하거나, Secure mode를 설정하여 사용자 인증을 추가하는 방법이 있다

댓글남기기