[네트워크 보안] Chapter 10. 침해사고 대응 및 정보보호 감사론

10.1 침해사고 분석 및 대응

1. 침해사고 분석 및 대응

1. 침해사고 정의

- 법적 정의로는 해킹, 컴퓨터바이러스, 논리폭탄, 메일폭탄, 서비스거부 또는 고출력 전자기파 등에 의하여 정보통신망 또는 이와 관련된 정보시스템을 공격하는 행위로 인하여 발생한 사태를 말한다(「정보통신망법」 제2조 제1항 제7호)

- 최근 침해사고의 특징

- 대규모 : 동시에 다수의 서버 공격

- 분산화 : 다수의 시스템에서 목표 시스템을 공격

- 대중화 : 해킹 관련 정보의 손쉬운 획득

- 범죄적 성향 : 금전적 이익, 산업정보 침탈, 정치적 목적

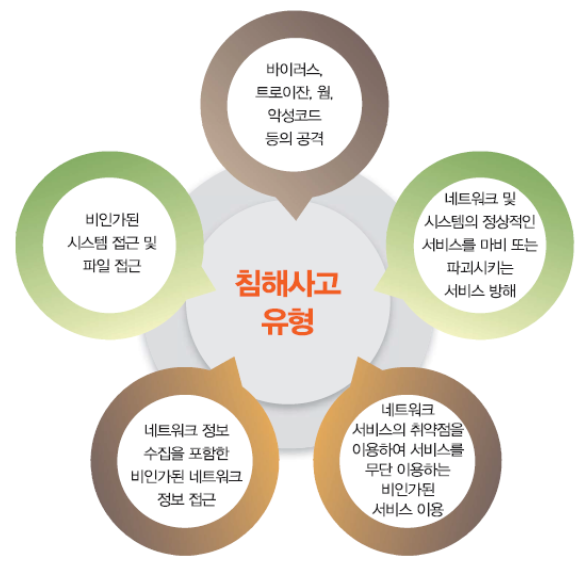

2. 침해사고 유형

- 해킹, DoS 공격, 홈페이지 변조, 피싱, 스팸 등이 있다

2. 침해사고 대응 절차

- 침해사고 분석 및 복구를 위한 정보 수집

- 침해사고 예방을 위한 보안 조치

- 침해사고 대응 프로세스를 준비

- 각종 로그 분석(lastlog, sulog, wtmp 등)

- Artifact 조사(루트킷, 백도어 등)

- 시스템 파일 분석(/etc/lnetd.conf, /etc/passwd 등)

- 시스템 상태 분석(휘발성 정보 분석)

3. 침해사고 대응 방법

1. 침해사고 대응팀(CERT) 등 정보보호 조직 구성(준비단계)

- 침해사고 대응 전략 수립

- 침해사고대응팀 조직화, 역할 및 책임 정의

- 실제사고나 의심되는 침해사고에 대해 초기의 연결자 역할수행

-

침해사고 조사, 분석, 대응 업무

- 침해사고 대응시 각 단계별 담당자 역할

2. 공격 사이트 확인(초기대응)

가. 공격사이트 연락처 찾기

- 침입 시도 또는 해킹 사고를 탐지하는 경우, 관련 공격 사이트의 정보는 도메인 주소나 IP 주소로 나타난다. 따라서 이러한 도메인 주소 또는 IP 주소 정보만을 가지고 관련 사이트의 연락처를 찾아야 한다

나. 침해사고대응팀(CERT)에 연락

- FIRST(Ther Forum of Incident Response and Security Team) : Global Forum of CERT

- www.first.org

다. Whois 이용하기

- 미주지역 도메인 정보 제공 : whois.arin.net

- 아시아 지역 도메인 정보 제공 : whois.apnic.net

- 유럽 지역의 도메인 정보 제공 : whois.ripe.net

- 국내 도메인(kr) 정보 제공 : whois.krnic.net or whois.kisa.or.kr

라. 상위 ISP(Internet Service Provider) 찾기

- traceout / tracert 명령 이용

3. 침해사고 분석 방법(사고조사 단계)

- 사고 유형별, 시스템별 조사항목 및 조치 방안

4. 침해사고 분석

1. 파일시스템 분석

- 파일 이름, 위치, 크기, 시간 정보, 삭제 유무를 확인할 수 있다

- 실제 데이터를 보지 않고도 기본적인 정보를 확인할 수도 있다. 메타데이터 영역을 통해 빠른 데이터 탐색이 가능하다

- 실행파일 구조와 HEX Code 분석 도구로는 Frhed, WinHex, LoadPE, PE Tools, 스크립트 파일 분석은 Malzilla2, 은폐 파일 분석은 GMER, F-Secure Blacklight 등이 있다

2. Windows 시스템 분석

- 악성코드 검색, 프로세스 확인, 레지스트리 확인, 윈도우 로그 분석 등을 통해 정보 수집/분석

- 보안관련 윈도우와 유닉스 명령 비교

-

보안관련 확인 사항 윈도우 명령어 유닉스 명령어 신뢰된 셀 형성 cmd.exe /bin/ksh(bash) 시스템 날짜와 시간 기록 date.time date 로그온한 사용자 psloggedon w.last 열린 소켓 리스트 netstat netstat 열린 소켓을 사용하는 프로세스 리스트 fport lsof 현재 실행중인 프로세스 리스트 pslist ps 최근 접속한 시스템 리스트 nbtstat netstat 변경된 파일 찾기 dir fnd 쉘에서 수행한 명령어 리스트 dbskey script.vihistory 피해 시스템 정보 백업 netcat netcat

① 시스템 분석

- Windows 시스템 분석 시 별도의 프로그램을 설치하지 않고 시스템 내부 명령어를 활용한 배치파일을 작성하여 분석하는 방법과 분석 도구를 이용하는 방법을 활용한다

- 시스템 분석 주요 도구로는 Sysinternals와 Foundstone 등이 있다

② 레지스트리 분석

- 레지스트리는 운영체제 내에서 작동하는 모든 하드웨어, 소프트웨어, 사용자 정보 및 시스템 구성 요소 등을 담고 있는 DB로 HKEY_CLASSES_ROOT를 비롯하여 5개의 가장 상위키(루트키)를 가진다

- 레지스트리 분석 도구로는 Regshot, regripper, Reg.exe 등이 있다

- 로그인한 사용자의 디폴트 폴더 경로 확인

- 최근에 열었거나 실행, 수정한 문서 확인

- 신규 계정 생성 유무

- 신규 프로그램 설치 여부

- 자동 시작 프로그램에 대한 흔적

- 네트워크 연결 목록에 대한 기록

3. 네트워크 트래픽 분석

- 네트워크 접속 상태, 라우팅 테이블 정보, arp 캐시, 시스템 접속 사용자 정보 프로세스가 사용하는 네트워크 정보 등 확인

- 대표적인 분석 도구 : Wireshark

① 시그니처 기반 분석 : 공격에 사용되는 데이터 패턴, 문자열 집합 등의 흔적을 찾음

② 기계적 분석 : 송수신된 모든 패킷의 MAC/IP/Port 주소, 프로토콜과 관련된 통계치를 이용하여 정상 여부를 판단

③ 데이터 복구 분석 : 송수신된 데이터 또는 파일을 복구하는 방법

- 제약 사항

- 암호화된 트래픽은 분석하지 못함

- 대량의 패킷 처리

- 보안 솔루션을 대상으로 한 공격

5. 악성코드 분석

1. 악성코드 분석 방법

가. 동적 분석

- 악성코드 분석 환경에서 실행시킨 직후부터 순간순간 시스템의 변화를 감지하고 분석하여 악성코드가 어떠한 동적을 하는지 아래와 같은 내용을 확인하는 단계이다

나. 정적 분석

- 정적 분석은 악성코드 파일을 디스어셈블링(Disassembling)하여 아주 상세한 동작을 분석하는 단계로 악성코드 파일을 역공학 방식으로 분석하여 그 구조를 알아내고 핵심이 되는 명령부분, 동작 방식 등을 알아내고 분석하는 단계이다

2. 악성코드 분석 절차

가. 악성코드 수집 단계

- 악성코드를 분석하기 위해서는 감염된 시스템으로부터 실제 악성코드를 수집하는 것이 중요하지만 그와 함께 시스템 사용자로부터 악성코드 감염에 따른 단말기 증상에 관한 정보를 추가적으로 얻는 것이 매우 중요하다

나. 초기 분석 단계

- 초기 분석 단계에서는 악성코드에 의한 시스템의 증상, 악성코드의 압축상태, 이미 보고된 악성코드와의 유사성 정보를 수집하는데 목적이 있다

다. 상세 분석 단계

- ① 파일 시스템 분석

- 로그파일의 분석을 통해 레지스트리의 삽입 및 삭제, 파일 시스템에서 행해지는 파일복제, 변조, 갱신 여부를 확인함으로써 악성코드에 의한 악성행위를 파악할 수 있다

- ② 네트워크 분석

- 악성코드에 의해 사용된 포트에 관한 정보와 전송되는 패킷 정보 등을 분석할 수 있다

- ③ 프로세스 분석

- 프로세스 기반 분석은 악성코드에 의해 생성된 프로세스와 쓰레드, 사용된 라이브러리 및 모듈에 관한 정보를 확인하는데 유용한 방법이다

라. 문서화 단계

- 이 단계는 이전의 각 단계에서 수집한 악성코드의 정보와 분석 자료를 문서화하는 단계이다

6. 침해사고 대응 체계

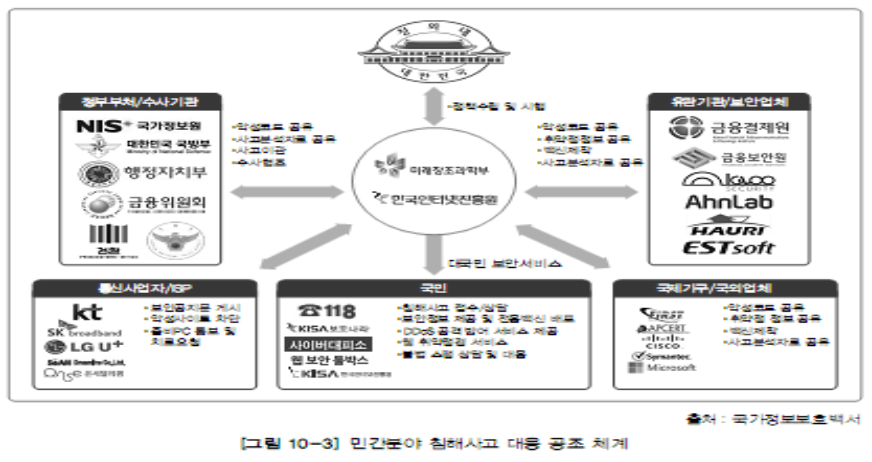

1. 국가 침해사고 대응체계

- 우리나라 인터넷 침해사고 대응 체계

- 국가 차원의 총괄 : 국가정보원(국가사이버안전센터)

- 민간 분야 총괄 : 인터넷진흥원(인터넷침해사고대응센터 www.krcert.or.kr)

2. 해외 침해사고 대응체계

- 대표적인 국제 침해사고 대응 조직으로는 FIRST(Froum of Incident Response and Security Teams)와 APCERT(Asia Pacific Computer Emergency Response Team)를 꼽을 수 있다

- APCERT(아태침해사고대응팀협의회)는 2003년 2월에 아·태지역내 국제 공동 침해사고대응 및 정보공유 등의 협력강화를 목적으로 공식 출범되었다. 국내에서 KrCERT/CC가 정회원 자격으로 APCERT에 가입되어 있다

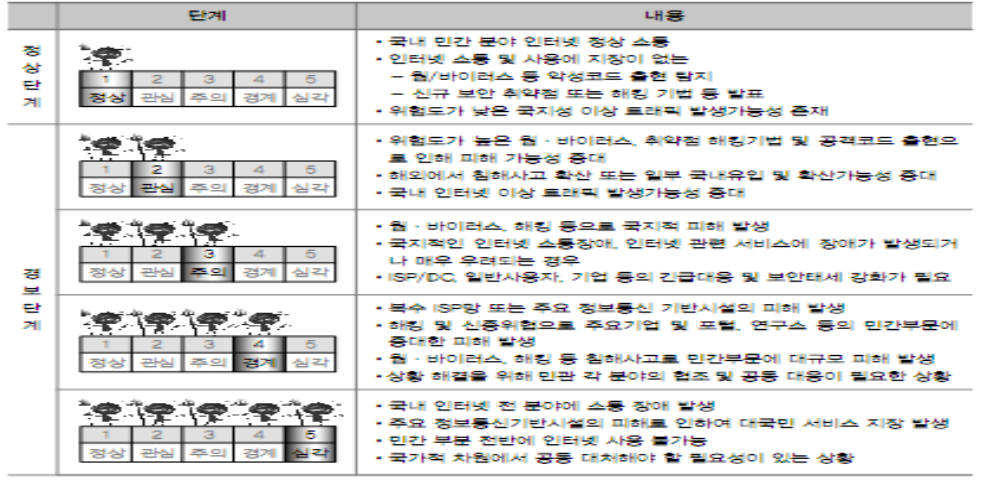

7. 사이버위기 경보 발령

1. 해외 침해사고 대응체계

-

국가 정보보호 체계

-

사이버위기 경보단계별 내용

10.2 정보보호 감사론

1. 정보시스템 감사(audlt)

- 조직 내 컴퓨터 시스템이 자산을 보호하고 데이터의 무결성을 유지하고 조직의 목표를 효과적/효율적으로 성취할 수 있는지 판단하기 위한 증거를 수집하고 그 증거를 평가하는 과정

- 정보시스템의 개발 및 운영상의 효율성과 합목적성을 유지하기 위한 통제가 적절하게 이루어지고 있는지 평가하는 행위

정보시스템 감리(audlt review)

- 정소시스템의 효율성을 향상시키고 안정성을 확보하기 위하여 제3자적 관점에서 정보시스템의 구축에 관한 사항을 종합적으로 점검하고 문제점을 개선하도록 하는 것

1. 정보시스템 감리 개요

- 우리나라는 「전자정부법」 규정에 따라 정보시스템 감리 제도를 운영하고 있다

2. 정보시스템 감리 목적

① 정보시스템의 효과성 확보

- 정보시스템이 사전에 설정된 목표(업무 자동화, 고객에 대한 서비스 개선 등)를 달성하도록 함

② 정보시스템의 효율성 확보

- 사용자 측면 : 응답시간

- 시스템 측면 : 최대 처리량, 자원이용도(CPU, 메모리, 디스크)

③ 정보시스템 안전성(Security) 확보

- 무결성, 가용성, 기밀성

④ 법적 요건의 준수 확인

- 업무와 관련된 기준, 규정, 정보화사업 추진과 관련된 규정 등

3. 정보시스템 감리 기법

가. 사전 문서 검토

- 감리기관 : 중점 검토 항목 도출

- 피감리기관 : 감리 대상 사업의 산출물을 중점 검토 분야별로 제출

나. 감리 시행

- 사전 문서 검토 시 도출된 문제점을 감리 대상 사업이 수행되는 현장에서 확인

- 개발의 상태나 운영 중인 정보시스템의 상태를 완전하게 파악하기 위해 운영현장에서 실제로 주요사항을 관찰하고 면담 등을 통해 확인해야 한다

2. 보안 감사

- 회사에서 이뤄지는 보안 활동이 적절한 지 확인하는 활동

- 일반적으로 ISMS 인증 기준을 활용

3. 정보보호 관리체계(ISMS/PIMS) 인증심사

1. 인증심사 개요

- “신청기관이 수립하여 운영하는 정보보호 관리체계가 인증기준에 적합한지의 여부를 인증기관이 서면심사 및 현장심사의 방법으로 확인하는 것을 말한다”라고 정의

2. 인증심사 기법

가. 착수회의

- 이해당사자 책임자가 참석하여 인증범위, 심사원, 일정, 관리체계 구축 및 운영 등에 대해 상호 공식적으로 확인하는 과정

나. 경영자 및 담당자 인터뷰

- 인터뷰를 위한 가장 중요한 기술은 핵심적인 질문 몇 가지만으로 관련 사실을 알아내는 것

다. 서면심사

- 신청기관을 방문하여 신청기관이 구축·운영하고 있는 (개인)정보보호 관리체계 관련 정보보호 정책, 지침, 절차 및 이행의 증적자료 검토하고,

- 위험 관리 과정의 산출물과 실제 이행결과, 위험도 산정이후 선정한 (개인)정보보호대책 적용 여부 확인 등의 방법으로 관리적, 기술적인 요소를 심사

라. 현장심사

- 현장심사는 심사원이 현장에 직접 가서 관찰하는 포괄적인 심사활도을 의미

마. 심사 증거 확보

- 인증심사원은 결함뿐만 아니라 본인이 심사한 항목에 대해서 결함이 아니라는 증거를 확보해야 하며, 결함보고서 이외 심사일지 등에 그 증적을 기록

바. 결함보고서 작성

- 결함 보고서 내용에는 중결함, 결함 두 가지로 구분하여 작성한다

사. 종결회의

- 심사내용, 인증심사 범위 재확인, 결함 사항 설명, 인증심사 결과 발표, 후속조치 설명, 질의응답 순서로 이루어진다

4. 디지털 포렌식

1. 개념

- 전자적으로 처리되어 보관·전송되는 디지털 데이터를 적법한 절차와 과학적 기법을 사용해 수집·분석해서 증거로 제출하는 제반 행위

2. 증거의 종류

- 직접 증거 : 요증 사실(증거에 의하여 증명을 요하는 사실)을 직접적으로 증명하는 증거로 범행 목격자, 위조지폐 등이다

- 간접 증거 : 요증 사실을 간접적으로 추측케하는 증거로 범죄 현장에 남아있는 지문이나 알리바이 등이다

- 인적 증거 : 증인의 증언, 감정인의 진술, 전문가의 의견 등이다

- 물적 증거 : 범행에 사용한 흉기, 사람의 신체 등이다

3. 분야별 증거 수집 방법

가. 네트워크에서의 증거 수집 방법

- ① 보안 솔루션 이용

- 네트워크와 관련된 증거를 수집할 때 가장 우선 고려할 수 있는 것은 침입차단시스템 또는 침입탐지시스템이다

- ② 네트워크 로그 서버 이용

- 네트워크 로그 서버를 별도로 운영하는 경우는 많지 않지만, 로그 서버를 별도 운영하면 포렌식을 하는데 도움이 많이 된다

- ③ 스니퍼 운용

- 증거를 수집하기 위해 스니퍼를 네트워크 패킷 탐지용으로 일시적으로 운용할 수도 있다

나. 시스템에서의 증거 수집 방법

- ① 활성 데이터 수집

- 휘발성 정보는 시스템에서도 쉽게 사라지는 경우가 많기 때문에 확인한 증거는 바로 화면 캡쳐 등을 통해 남겨야 한다

- ② 시스템 로그 분석

- 시스템 로그는 공격자에 의해 삭제될 수 있지만 침해 사고가 발생했을 때 살펴봐야 할 가장 기본 항목이다

- ③ 저장 장치 분석(이미지 획득)

- 시스템에 대한 포렌식의 또 다른 중요한 방법은 시스템의 저장 장치를 분석하는 것이다

다. 데이터 및 응용 프로그램에서의 증거수집 방법

- ① 이메일 분석

- 피의자가 여러 명일 때 어떤 사람들이 조직적으로 사건을 모의했을 때 해당 인원들 간에 전송된 메일을 분석하여 범죄 사실에 대한 증거를 확보할 수 있다

- ② 인터넷 분석

- 시스템에 저장되어 있는 인터넷 브라우저의 쿠키나

C:\Documents and Settings\Admimstrator\Local Settings\History에 위치한 Index.dat 파일을 이용

- 시스템에 저장되어 있는 인터넷 브라우저의 쿠키나

4. 디지털 포렌식 종류

가. 디스크 포렌식(Disk Forensics)

- 정보기기의 주·보조 기억장치에 있는 데이터 중에서 어떤 행위에 대한 증거자료를 찾아서 분석한 보고서를 제출하는 절차와 방법을 말한다

나. 휘발성 데이터 포렌식(Volatile Data Forensics)

- 증거수집 시에도 장기간 저장 매체에 저장되어 있는 비휘발성 데이터보다 휘발성 데이터부터 수집하여야 하며 휘발성 데이터 중에서도 휘발성이 강한 순서로 수집할 필요가 있다

다. 네트워크 포렌식(Network Forensics)

- 네트워크 정보(Network Traffic Flows)와 전송 데이터(Contents)를 수집하여 필요한 증거를 추출하고 분석하여 보고하는 과정을 말한다

라. 시스템 포렌식(System Forensics)

- 시스템 포렌식은 정보시스템의 운영체제, 서비스, 응용 프로그램 및 프로세스를 분석하여 증거를 확보하는 분야이다

마. 데이터베이스 포렌식(Database Forensics)

- DB나 메타데이터(metadata) 등을 분석하여 증거를 확보하는 디지털 포렌식의 한 분야이다

바. 모바일 포렌식(Mobile Device Forensics)

- PDA, Laptop, 전자수첩, 휴대전화, 디지털 카메라, MP3 플레이어, 휴대용 메모리카드, USB 저장장치 등 휴대용 기기에서 필요한 정보를 입수하여 분석하는 디지털 포렌식 분야를 말한다

5. 디지털 포렌식 절차

- 좀 더 세분하여 사고 조사를 위한 조사자의 사전 준비과정, 사건 발생 인지 후 현장 출동 및 증거 수집, 수집된 증거의 포장 및 이송, 확보된 증거의 분류 및 조사 분석, 사건의 재구성 및 정밀 검초, 보고서 작성 단계로 구성된다

6. 디지털 포렌식의 5대 원칙

① 정당성의 원칙

- 모든 증거는 적법한 절차를 거쳐서 획득한 것이어야 한다. 즉, 위법한 절차를 거쳐 획득한 증거는 증거 능력이 없다

② 재현의 원칙

- 증거는 어떤 절차를 통해 정제되는 과정을 거칠 수 있으나 똑같은 환경에서 같은 결과가 나오도록 재현이 가능해야 한다

③ 신속성의 원칙

- 컴퓨터 내부의 정보는 휘발성을 가진 것이 많기 때문에 비교적 신속하게 이루어져야 한다

④ 연계 보관성의 원칙

- 증거는 획득되고, 이송·분석·보관·법정 제출이라는 일련의 과정이 명확해야 하고 이러한 과정에 대한 추적이 가능해야 하는데 이를 연계 보관성(Chain of Custody)이라 한다

⑤ 무결성의 원칙

- 수집된 정보는 연계 보관성을 만족시키며 각 단계를 거치는 과정에서 위조·변조되어서는 안 되며, 이러한 사항을 매번 확인해야 한다

댓글남기기